Future Browser / CTF wirte_up

25회 해킹캠프 CTF 웹 분야 접근 방법과 풀이 입니다.

2022, Sep 02

구성

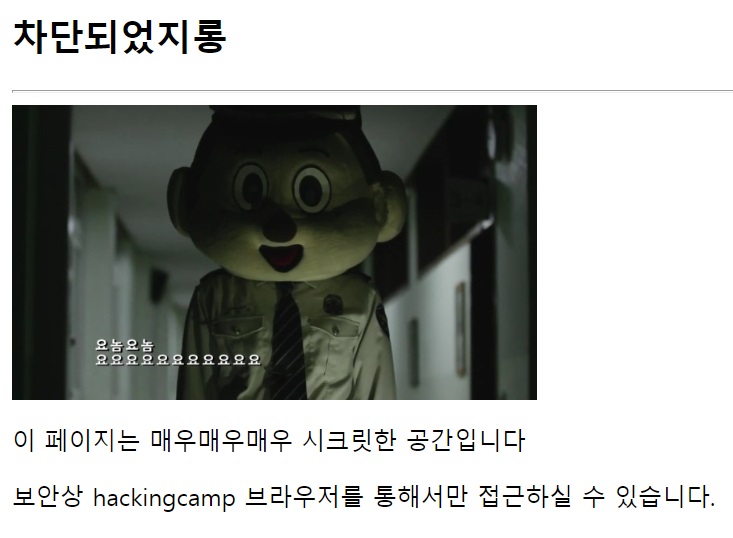

🛸Future Browser

오호.. 이번엔 어떤 문제일까..우선 접속했을 때 보이는 페이지는 우측 이미지와 같았다. 거두절미 하고 바로 소스 코드 오픈!

<html>

<body>

<h2>Future Browser</h2>

<hr>

<p>먼 미래에는 우리가 해킹캠프 브라우저를 사용하고 있을지도 모릅니다</p>

<img src="/static/images/rb.png" width="300px">

<!-- <a href="/secret">secret page</a>-->

<script> alert("Welcome!"); </script>

</body>

</html>

소스코드를 오픈했을땐 엥?😶 싶었다 저 주석처리 부분은 뭐지..? 우선 /secret 경로에 뭔가 있는건 분명한데 왜이렇게 대놓고 주는거지..? 우선 바로 접속해보자!

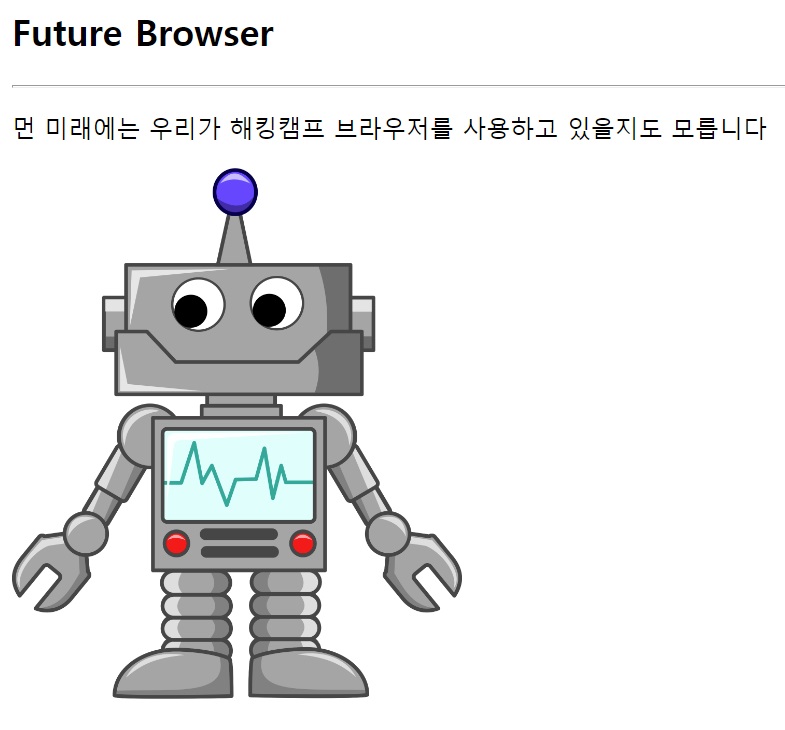

/secret

'매우매우시크릿한 공간'이 접속됐다...ㅋㅋㅋㅋ 솔직히 처음엔 포돌이 그림이 나오고 하니 낚시페이지 인줄 알았다🤣

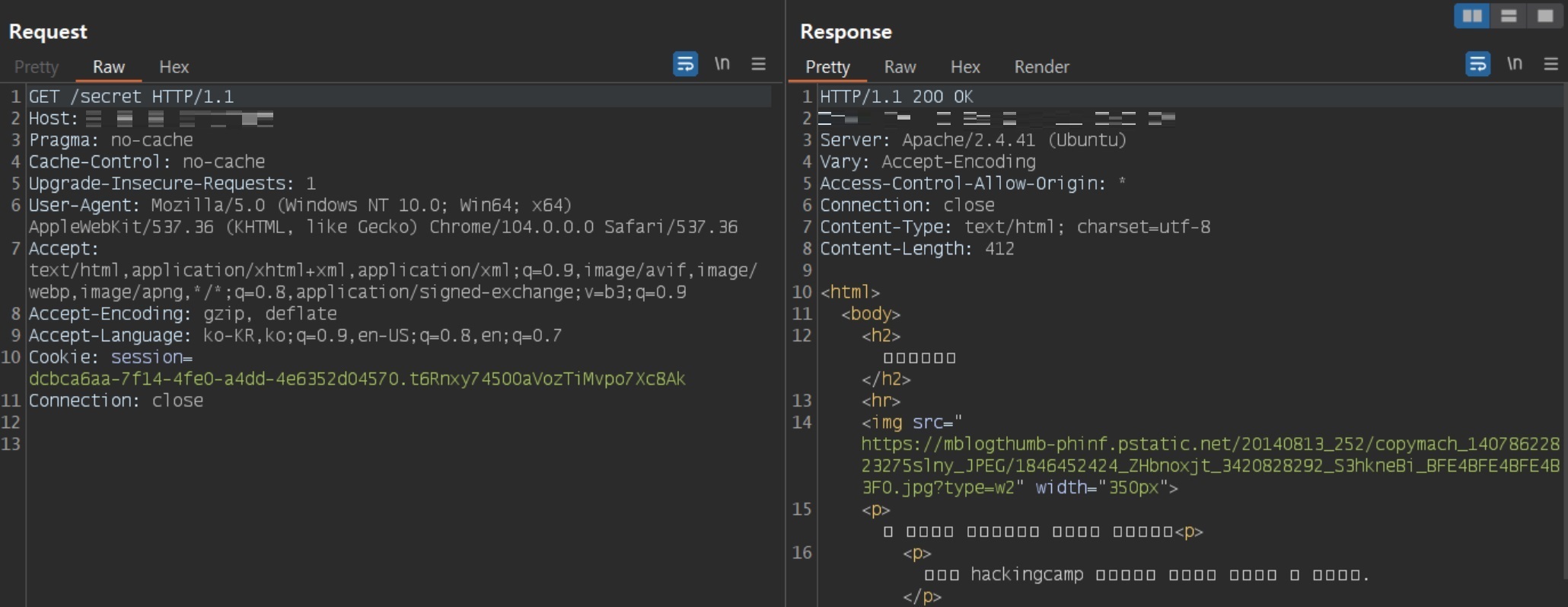

하지만 크게 다른 단서는 찾기 힘들었고 혹시나 하는 마음에 burp suite으로 패킷을 확인 하기로 했다🤨

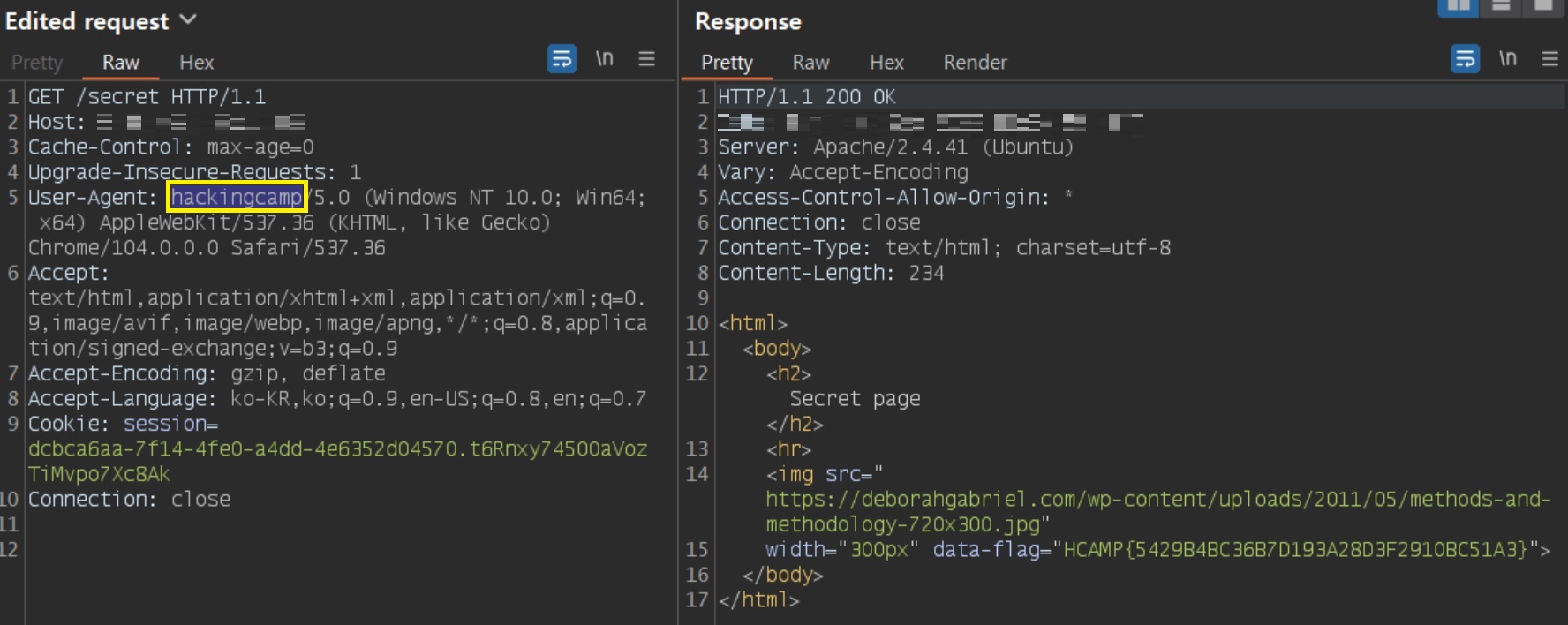

Burp suite

어색함을 찾지 못했다... 혹시몰라 이미지파일의 경로를 하나하나 다 요청해봤지만 404..그렇게 소스코드와 burp suite을 보며 고민하다 갑자기 떠오른 문제의 제목 'Future Browser'! 그리고 /secret 페이지에선 '보안상 hackingcamp 브라우저를 통해서만 접근하실 수 있습니다' 라고 했다!😏

User-Agent